https://github.com/Mustard404/AceofHearts

红桃A(AceofHearts)是一款专为渗透测试人员设计的实用工具,旨在简化渗透测试环境的搭建过程并提供便捷的部署解决方案。

https://github.com/Mustard404/AceofHearts

Last synced: 6 months ago

JSON representation

红桃A(AceofHearts)是一款专为渗透测试人员设计的实用工具,旨在简化渗透测试环境的搭建过程并提供便捷的部署解决方案。

- Host: GitHub

- URL: https://github.com/Mustard404/AceofHearts

- Owner: Mustard404

- Created: 2023-06-01T07:18:27.000Z (almost 3 years ago)

- Default Branch: master

- Last Pushed: 2023-10-30T07:38:41.000Z (over 2 years ago)

- Last Synced: 2024-09-11T03:43:55.341Z (over 1 year ago)

- Language: Go

- Homepage:

- Size: 1.17 MB

- Stars: 117

- Watchers: 3

- Forks: 13

- Open Issues: 5

-

Metadata Files:

- Readme: README.MD

Awesome Lists containing this project

- awesome-hacking-lists - Mustard404/AceofHearts - 红桃A(AceofHearts)是一款专为渗透测试人员设计的实用工具,旨在简化渗透测试环境的搭建过程并提供便捷的部署解决方案。 (Go)

README

# AceofHearts

红桃A(AceofHearts)是一款专为渗透测试人员设计的实用工具,旨在简化渗透测试环境的搭建过程并提供便捷的部署解决方案。

## 声明

本人未参与本次HVV演练,请勿溯源!!!!!

## 功能特点

- 突破环境限制:该工具提供了在各种环境中部署的能力,包括物理机、Vmware、VirtualBox和ParallelsDesktop等虚拟化环境,使得渗透测试环境的搭建更加灵活和适应性更强。

- 解除系统限制:该工具支持在 Windows 10和Windows 11等操作系统中进行部署,使得用户能够根据实际需求选择合适的操作系统来搭建渗透测试环境,无需受限于特定操作系统版本。

- 实时更新:通过使用 Chocolatey 命令和从 GitHub 上拉取最新代码,该工具能够确保所使用的大多数工具和软件处于最新版本。这样可以保持工具的功能和安全性与最新的开发进展同步。对于无法实现自动化更新的部分软件或 GitHub 项目,我们已经将原项目 Fork 到 https://github.com/AceofHearts404 下,以便进行定制和维护。

- 代码开源:通过开源项目,我们旨在阻止恶意代码的注入风险,并提供了自行编译和执行的能力。这样可以增加透明度和安全性,让用户更加放心地使用我们的工具。

## 项目声明

- 项目依赖: 由于在测试过程中执行 pip install 由于库的不足会导致程序异常终止,需手动在各项目中安装依赖。

- 破解激活: 考虑到安全性及合法性,仅将破解程序 Down 到 Toolsdir//Check 下,请大佬自行破解。

- 工具来源: 绝大部分工具来自于项目官方网站,尽可能的保证了程序的安全性,但不排除开发的开源项目中包含恶意代码等。

- 版权说明: 项目中引用多数开源项目,如造成侵权请 Issues,进行删除。

## 免责声明

- 使用责任:渗透测试工具仅用于合法的安全评估和授权测试目的。使用者应该在法律允许的范围内使用工具,并遵守适用的法律和法规。

- 许可:未经合法授权或许可,禁止使用渗透测试工具对未经授权的目标进行测试。使用者应获得目标系统的合法授权,并遵守相关的使用条款和许可协议。

- 风险和责任:使用者应理解渗透测试工具的使用可能涉及风险,包括但不限于数据丢失、系统崩溃、网络中断等。使用者对使用工具产生的后果负有全部责任,并应自行承担风险。

- 合规性和隐私:使用者应确保使用渗透测试工具的过程符合适用的法律和法规,包括但不限于隐私保护、数据保护和知识产权等方面的规定。

- 免责声明:渗透测试工具的开发者、提供者和维护者不对使用者使用工具的行为和后果负责。工具的使用者应自行承担风险,并且开发者、提供者和维护者不承担任何明示或暗示的保证。

- 法律适用:免责声明受适用法律的约束,并应依据适用法律进行解释和执行。

## 准备

- 系统代理: 因大部分程序来自Github,需要系统代理提高环境部署速度及成功率。

- Github Client ID 和 Client Secrets,解除 Github API 速率限制。

1. 提供公共API,禁止进行其它利用。

```

Client ID: 16489800309c385117b2

Client Secrets: 1d14c4bfd8ae74e3a64c35f3ed8dfdf81312ae68

```

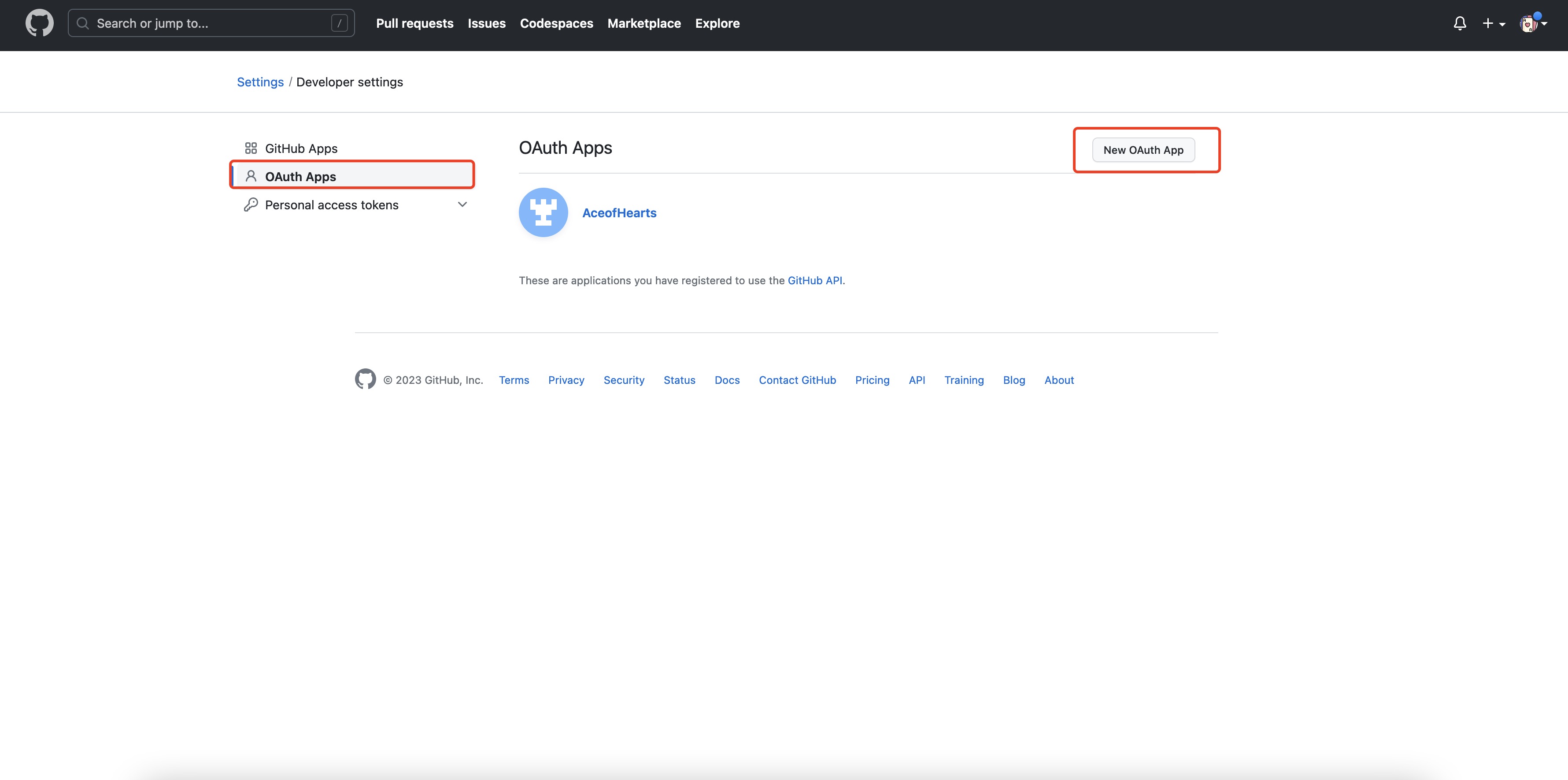

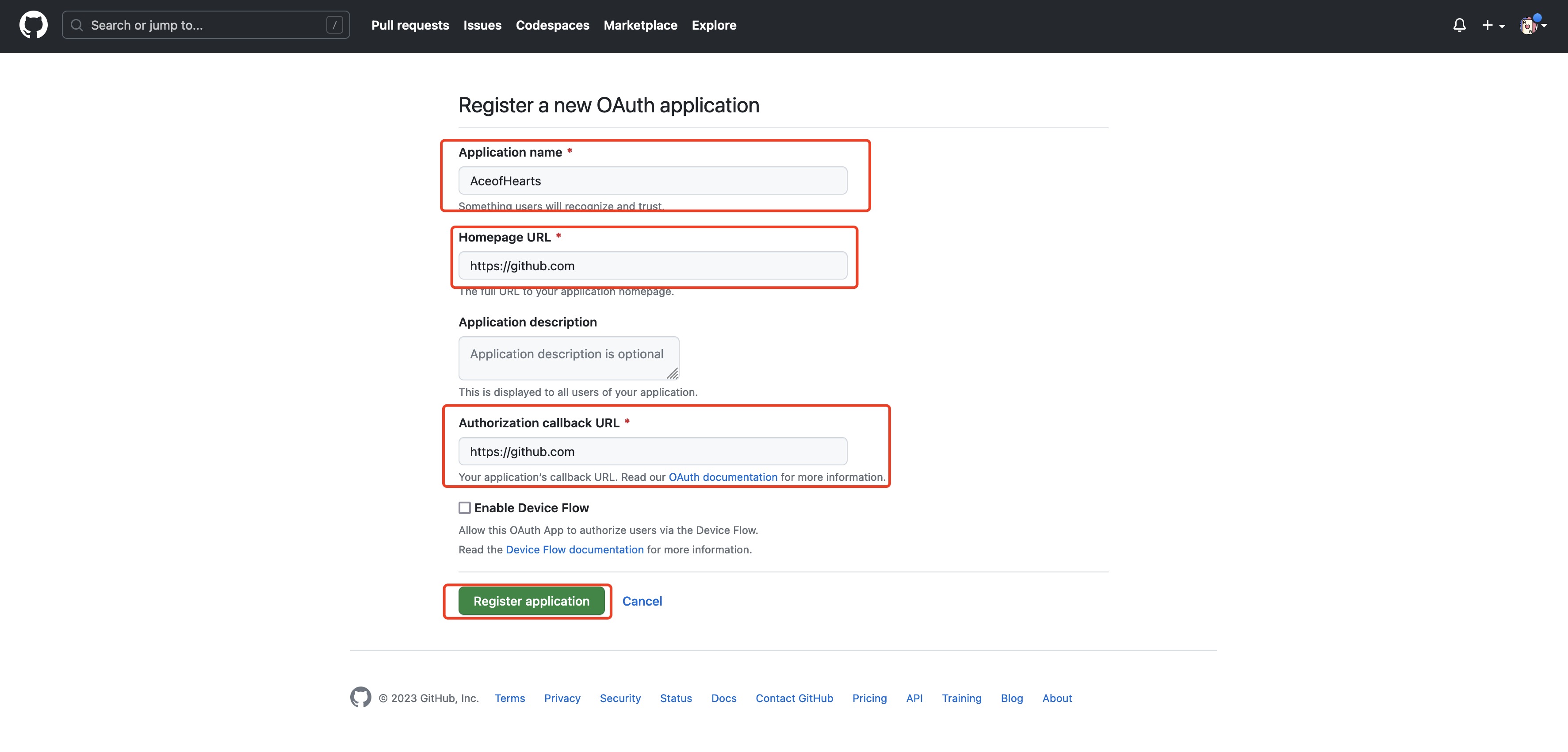

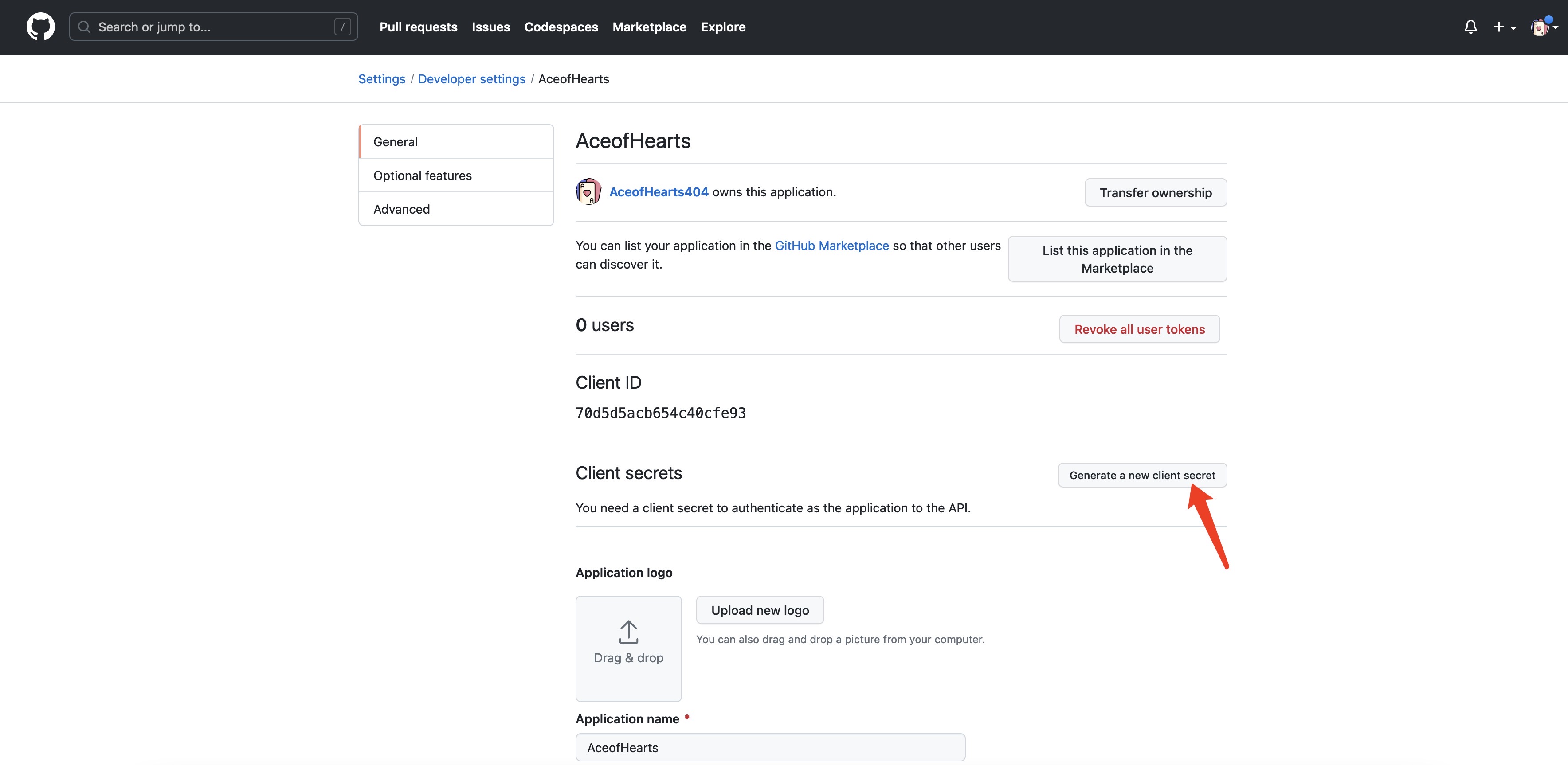

2. 自行注册指南。

- [访问Github Developer](https://github.com/settings/developers)

- OAuth Apps 》New OAuth Apps

- Homepage URL及Authorization callback URL 随意填写

- 生成 Client Secrets

## 安装

1. 通过[查看发布版本Releases](https://github.com/Mustard404/AceofHearts/releases)下载最新版安装程序

2. 尽可能关闭Windows Defender,或将AceofHearts添加到白名单中。(部分功能实现,如添加安装目录到白名单,执行命令等会使DF进行告警,并非恶意代码)

3. 将安装程序移动到要部署环境的系统中。(建议使用新装系统环境,以免产生非必要冲突)

4. 以管理员身份运行CMD程序。

5. 添加系统代理。

```

set http_proxy=http://127.0.0.1:7890

set https_proxy=http://127.0.0.1:7890

set socks_proxy=socks5://127.0.0.1:7890

```

6. 在程序路径配置config.ini的 Client ID 和 Client Secrets,最新版Releases已配置公共API。

```

[Github]

clientID = 16489800309c385117b2

clientSecrets = 1d14c4bfd8ae74e3a64c35f3ed8dfdf81312ae68

```

7. 执行程序。

```

AceofHearts.exe

```

8. 设置工具部署路径,默认为 C:\Tools,如需修改,请输入后回车。

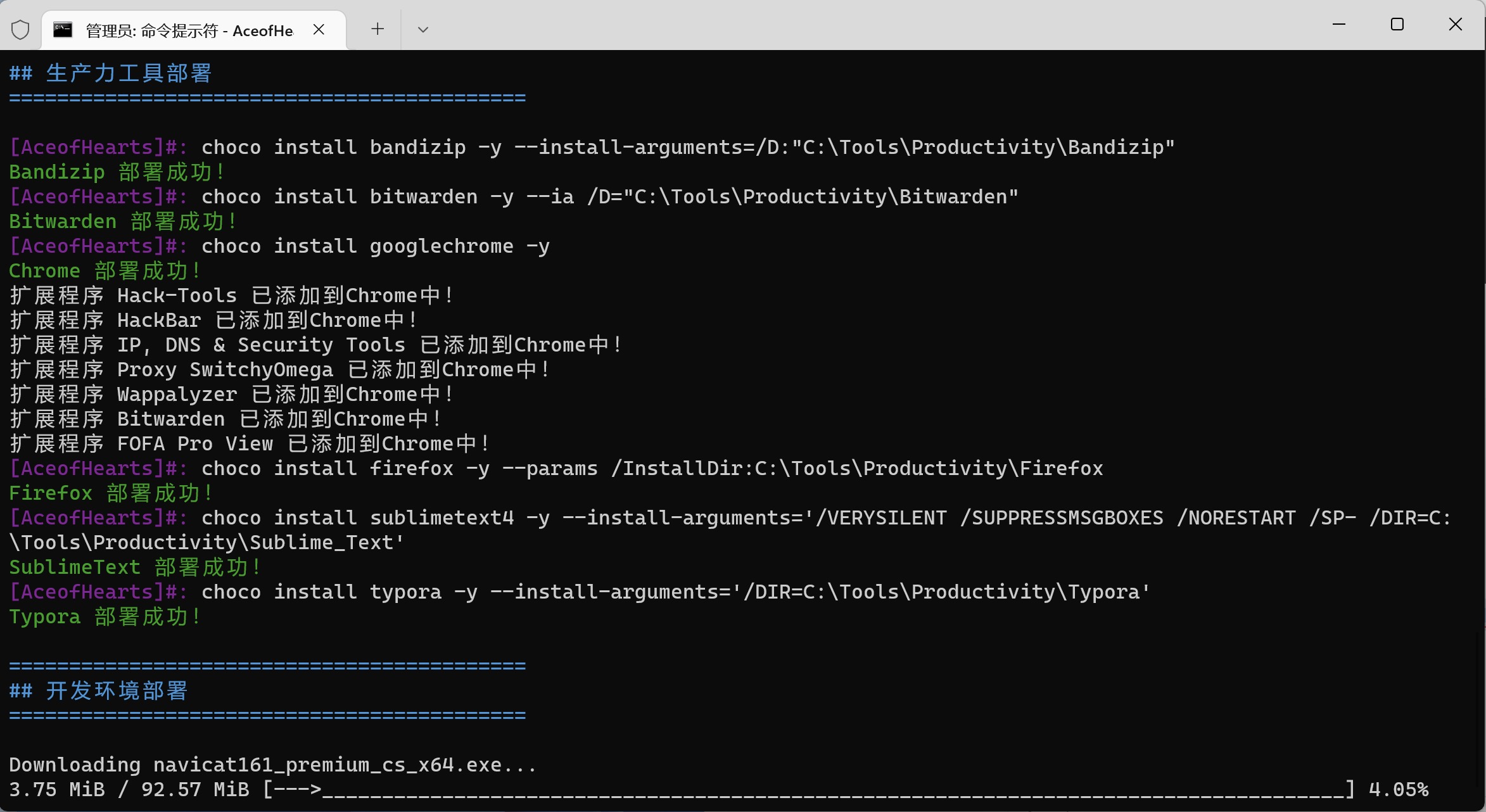

9. 运行截图。

10. 执行后会在AceofHearts.exe路径形成LOG.MD。

## 工具预览

### 系统优化

- 设置Windows Defender白名单

- 显示文件扩展名

- 开启Telnet客户端

- Chocolatey

### 编程环境

- **Git**: 版本控制系统,用于跟踪和管理项目的代码变更。

- **Go**: 开源编程语言,以其简洁性、高效性和并发性而闻名,适用于构建可靠的和高性能的软件应用程序。

- **Java8**: Java 编程语言的第八个版本,提供了许多功能和改进,适用于开发各种类型的应用程序。

- **Laragon**: 用于快速搭建 Web 开发环境的集成工具,支持多种开发技术和框架。

- **Node**: 基于 Chrome V8 引擎的 JavaScript 运行时,用于构建高性能的网络应用程序和服务器端应用程序。

- **Python2**: Python 编程语言的第二个版本,提供了广泛的库和工具,适用于快速开发各种类型的应用程序。

- **Python3**: Python 编程语言的第三个版本,引入了许多新特性和改进,提供了更好的性能和功能,推荐使用的版本。

- **Ruby**: 动态、面向对象的编程语言,注重简洁性和可读性,适用于构建优雅的 Web 应用程序和脚本。

### 生产力工具

- **Bandizip**: 免费的压缩文件管理工具,支持多种常见压缩格式,并提供快速的压缩和解压功能。

- **Bitwarden**: 开源的密码管理工具,帮助用户安全地存储和管理密码,并提供方便的自动填充功能。

- **Chrome**: 谷歌浏览器,提供快速的浏览体验和丰富的扩展生态系统,是广泛使用的网络浏览器之一。

插件(通过注册列表添加,运行Chrome后自动拉取)

- Bitwarden

- FOFA Pro View

- Hack-Tools

- HackBar

- IP, DNS & Security Tools

- Proxy SwitchyOmega

- Wappalyzer

- **Everything**: 按名称即时定位文件和文件夹。

- **Firefox**: 开源的网络浏览器,注重用户隐私和安全,并提供强大的扩展支持和个性化选项。

- **Sublime Text**: 强大的文本编辑器,具有灵活的界面和丰富的功能,适用于编写各种类型的代码和文本文件。

- **Typora**: 简洁而强大的 Markdown 编辑器,提供实时预览和直观的编辑界面,方便用户编写和格式化 Markdown 文档。

### 开发环境

- **MobaXterm**: 一款强大的远程服务器管理工具,支持SSH、Telnet等协议,提供命令行界面和脚本执行功能,方便用户远程管理服务器。

- **Navicat Premium**: 强大的数据库管理工具,支持多种数据库类型,提供可视化界面和丰富的功能,方便用户管理和操作数据库。

- **VSCode**: Visual Studio Code,是一个轻量级的开发环境,支持多种编程语言,具有丰富的插件生态系统和强大的代码编辑功能。

- **WinSCP**: Windows Secure Copy,是一个免费的开源SFTP、SCP、FTP和WebDAV客户端,提供文件传输和远程文件管理功能,适用于与远程服务器进行文件交互。

### 渗透测试工具

#### 渗透测试工具-免杀

- **掩日**: 免杀执行器生成工具。

- **BypassAntiVirus**: 远控免杀系列文章及配套工具,汇总测试了互联网上的几十种免杀工具、113种白名单免杀方式、8种代码编译免杀、若干免杀实战技术,并对免杀效果进行了一一测试,为远控的免杀和杀软对抗免杀提供参考。

- **GBByPass**: 冰蝎 哥斯拉 WebShell bypass。

- **MateuszEx**: bypass AV生成工具,目前免杀效果不是很好了,但是过个360,火绒啥的没问题。

- **Shellcodeloader**: Windows平台的shellcode免杀加载器。

#### 渗透测试工具-C2

- **Cobalt Strike**: 一款专业的红队渗透测试工具,用于模拟高级持久性威胁(APT)攻击,包括社交工程、远程访问、漏洞利用和命令控制等功能。

- **Sliver**: 一款用于红队渗透测试和攻击模拟的工具,它提供了多种攻击向量和技术,包括远程访问、横向移动、权限提升和数据窃取等功能。它旨在帮助安全专业人员评估和提高组织的安全防御能力。

#### 渗透测试工具-目录扫描

- **Dirmap**: 一个用于目录枚举和扫描的工具,它可以帮助发现Web应用程序中存在的隐藏目录和文件。

- **Dirsearch**: 一个用于快速和全面扫描Web服务器目录的工具,它支持多种扫描选项和自定义字典。

- **Ffuf**: 一个快速且灵活的Web目录和参数扫描工具,它支持并发请求、自定义字典和多种过滤选项。

- **JSFinder**: 一个用于在Web应用程序中查找JavaScript文件和端点的工具,它可以帮助发现潜在的敏感信息泄露和漏洞。

- **WebPathBrute**: 一个用于暴力破解Web路径和文件的工具,它可以在给定的字典和目标范围内进行快速扫描和探测。

#### 渗透测试工具-漏洞利用

- **Advanced-SQL-Injection-Cheatsheet**: 一个高级的SQL注入技巧速查表,提供了丰富的SQL注入攻击向量和技巧,用于帮助渗透测试人员发现和利用SQL注入漏洞。

- **CF**: Cloud Exploitation Framework 云环境利用框架,方便安全人员在获得 AK 的后续工作。

- **Commix**: 一个自动化的命令注入和漏洞利用工具,用于发现和利用命令注入漏洞。

- **Dalfox**: 一个用于寻找和利用XSS漏洞的工具,它具有自动化检测和利用XSS漏洞的能力。

- **Fuxploider**: 一个用于寻找和利用文件上传漏洞的工具,它可以自动化地进行文件上传漏洞的检测和利用。

- **JNDIExploit**: 一个用于利用JNDI注入漏洞的工具,可用于渗透测试人员在目标系统中发现和利用JNDI注入漏洞。

- **LFISuite**: 一个用于利用本地文件包含漏洞的工具,它可以帮助渗透测试人员发现和利用本地文件包含漏洞。

- **ShiroExploit**: 一个用于利用Shiro框架漏洞的工具,可用于渗透测试人员在目标系统中发现和利用Shiro框架的漏洞。

- **ShiroAttack2**: 一个用于检测和利用Shiro框架漏洞的工具,它可以帮助渗透测试人员发现和利用Shiro框架的各种漏洞。

- **Sqlmap**: 一个功能强大的自动化SQL注入工具,可用于发现和利用SQL注入漏洞。

- **SuperSQLInjection**: 一个专注于SQL注入漏洞检测和利用的工具,提供了多种高级的注入技术和功能。

- **XSStrike**: 一个自动化的XSS漏洞扫描和利用工具,可用于发现和利用Web应用程序中的跨站脚本漏洞。

- **Xssor2**: 一个用于检测和利用XSS漏洞的工具,它提供了多种XSS攻击向量和技巧。

- **XXEinjector**: 一个用于寻找和利用XML外部实体注入漏洞的工具,可用于发现和利用Web应用程序中的XXE漏洞。

- **WeblogicTool**: 一个用于检测和利用WebLogic漏洞的工具。

#### 渗透测试工具-指纹识别

- **CMSeeK**: 一个用于检测和利用CMS(内容管理系统)漏洞的工具,可以帮助渗透测试人员发现目标网站所使用的CMS以及相关的漏洞。它提供了多个模块和功能,包括漏洞扫描、目录枚举、敏感信息泄露等,以帮助评估网站的安全性和进行渗透测试。

- **ObserverWard**: 一个用于网络侦察和信息收集的工具,可以帮助渗透测试人员获取目标系统的关键信息和漏洞情报。

- **TideFinger**: 一个用于指纹识别和识别目标应用程序和服务的工具,可以帮助渗透测试人员确定目标系统所使用的技术和版本信息。

#### 渗透测试工具-信息收集

- **Amass**: 一个强大的资产发现和信息收集工具,可用于在渗透测试和红队操作中获取目标的域名、子域名、IP地址以及相关的网络信息。

- **Ct_Exposer**: 一个用于从Certificate Transparency日志中发现潜在安全问题的工具,可以帮助发现未经授权的SSL/TLS证书和恶意域名。

- **Dnsx**: 一个快速的DNS信息收集工具,用于获取目标的DNS记录、子域名、IP地址等相关信息。

- **Ds_store_exp**: 利用.DS_Store文件泄露目录信息的工具,可帮助发现目标网站中隐藏的文件和目录。

- **Fofa_Viewer**: 与FOFA(云观测安全搜索引擎)API交互的工具,可以通过FOFA提供的功能进行资产搜索和信息收集。

- **Gitgraber**: 从Git存储库中获取敏感信息的工具,可以帮助发现在Git历史记录中意外泄露的密码、密钥和其他敏感数据。

- **Githack**: 从GitHub存储库中获取源代码和文件的工具,可以帮助渗透测试人员在授权范围内获取目标存储库的内容。

- **Gitminer**: 在Git存储库中发现敏感信息和漏洞的工具,可以帮助发现在Git提交中可能存在的敏感数据泄露和安全问题。

- **Gobuster**: 目录和子域名爆破的工具,可帮助发现目标网站中隐藏的文件和目录,并进行敏感信息收集。

- **Ksubdomain**: 子域名爆破工具,用于在渗透测试中获取目标网站的子域名和相关信息。

- **Layer**: 子域名爆破和信息收集的工具,可帮助发现目标网站的子域名、IP地址和相关网络信息。

- **Oneforall**: 子域名爆破和收集的综合工具,支持多种数据源和技术,可帮助获取目标网站的子域名和相关信息。

- **Spiderfoot**: 开源情报自动化工具,用于在渗透测试和信息收集中获取目标的开放式情报(OSINT)数据。

- **Subfinder**: 子域名收集和识别的工具,可以帮助发现目标网站的子域名和相关信息。

- **Svnexploit**: 利用Subversion(SVN)配置错误的工具,可以帮助发现目标网站中的代码泄露和信息泄露。

- **Theharvester**: 在渗透测试和情报收集中收集电子邮件地址、域名和相关信息的工具。它可以从多个来源(搜索引擎、公开目录等)抓取数据,并提供有关目标的电子邮件地址、子域名、相关主机和网络信息的结果。

#### 渗透测试工具-权限维持

- **Girsh**: 轻量级的反向 Shell 工具,它允许您在目标系统上建立一个反向连接,以便远程执行命令和交互式操作。它是渗透测试和远程管理中的有用工具。

- **Govenom**: 用于生成恶意二进制文件的工具,用于渗透测试和红队行动。它可以帮助安全专业人员评估和测试系统的防御能力,并提供实际的攻击模拟。

- **Platypus**: 跨平台的恶意软件开发框架,用于创建定制的恶意软件,以进行攻击、渗透测试和红队行动。它提供了灵活的功能和扩展性,可用于构建各种类型的恶意软件,包括后门、木马、键盘记录器等。

- **Reverse SSH**: 一种技术,用于建立从目标系统到远程服务器的反向 SSH 连接。它可以帮助您在无法直接连接目标系统的情况下,通过目标系统主动向远程服务器建立连接,以便进行远程访问和管理。这在远程维护、跳板访问和远程渗透测试中非常有用。

#### 渗透测试工具-密码攻击

- **HackBrowserData**: 用于提取和导出浏览器数据的工具,包括历史记录、书签、密码、Cookie 等。它可以帮助渗透测试人员和数字取证专家获取目标系统中浏览器相关的敏感信息。

- **Hashcat**: 高性能的密码恢复工具,用于破解哈希密码。它支持多种密码哈希算法和攻击模式,并利用 GPU 和 CPU 的并行计算能力,加快密码破解的速度。

- **John**: John the Ripper(简称 John)是一个流行的密码破解工具,用于破解密码哈希。它支持多种密码哈希算法和攻击模式,并具有灵活的配置选项和高度可定制性。

- **Johnny**: 密码破解工具,用于执行离线字典攻击和暴力破解密码。它支持多种攻击模式和密码哈希算法,并提供用户友好的界面和配置选项。

- **Patator**: 多功能的渗透测试工具,用于执行各种类型的暴力破解攻击,包括密码破解、SSH 暴力破解、FTP 暴力破解等。它支持多种协议和攻击模式,并具有高度可定制性。

- **Probable_Wordlists**: 常用的字典文件集合,用于密码破解和渗透测试。它包含各种常见的密码和常用词汇,可用于执行字典攻击和密码猜测。

- **Psudohash**: 伪哈希生成工具,用于生成伪造的哈希值。它可以用于欺骗系统或应用程序,以绕过密码验证或欺骗数据验证过程。

- **Thc_Hydra**: 强大的网络登录破解工具,用于执行各种类型的暴力破解和字典攻击。它支持多种协议和攻击模式,包括 SSH、FTP、HTTP、SMTP 等,并具有高度可定制性和并行处理能力。

#### 渗透测试工具-渗透测试框架

- **Metasploit**: 广泛使用的渗透测试框架,提供了丰富的漏洞利用和渗透测试工具。它包含大量的漏洞模块和利用脚本,可用于探测和利用各种网络漏洞,从而获取对目标系统的控制权限。

- **Pocsuite3**: 开源的漏洞利用和渗透测试工具,用于快速发现和利用各种漏洞。它支持多种漏洞检测和利用方式,并提供了易于使用的命令行界面和丰富的插件生态系统,方便安全研究人员进行漏洞验证和渗透测试。

#### 渗透测试工具-端口转发

- **Frp**: 内网穿透的工具,它可以帮助用户在不同网络环境下访问内网服务。通过配置 Frp,可以将内网服务映射到公网,并通过公网地址进行访问,实现内网穿透的功能。

- **Iox**: 端口转发 & 内网代理工具,功能类似于`lcx`/`ew`,但是比它们更好。

- **Neo_reGeorg**: 基于 Python 开发的反向代理工具,用于绕过防火墙限制和进行网络代理。它能够将外部流量转发到内部网络,并支持通过代理隧道进行数据传输,实现网络代理和隧道的功能。

- **Nps**: 轻量级的反向代理工具,用于在内网中建立安全的访问通道。它可以将内网服务映射到公网,并提供安全的访问方式,支持多种网络协议和数据加密方式。

- **reGeorg**: 基于 HTTP 协议的隧道工具,用于在网络中传输数据。它可以将数据封装在 HTTP 请求中,并通过 HTTP 流量进行传输,从而绕过网络防火墙限制,实现数据隧道的功能。

#### 渗透测试工具-端口扫描

- **Masscan**: 高速的端口扫描工具,具有出色的扫描速度和性能。它支持快速扫描大量 IP 地址和端口范围,可以帮助用户快速发现目标系统的开放端口。

- **Naabu**: 简单而快速的端口扫描工具,旨在快速识别目标主机的开放端口。它具有高度并发的能力,可以快速扫描多个目标,并输出扫描结果。

- **NimScan**: 用于网络扫描和主机发现的工具,使用 Nim 语言开发。它支持快速扫描目标网络的活动主机,识别开放端口和服务信息,为渗透测试和网络安全评估提供支持。

- **Nmap**: 强大的网络扫描和主机发现工具,用于识别目标网络中的活动主机、开放端口和服务信息。它支持多种扫描技术和高级功能,可用于渗透测试、漏洞评估和网络监控等用途。

- **Scaninfo**: 用于收集和分析网络扫描结果的工具,可以将 Nmap 等扫描工具的输出结果转换为易读的格式,并提供更详细的扫描信息和统计数据,帮助用户更好地理解扫描结果。

- **TXPortMap**: 在渗透测试的端口扫描阶段,相信很多人遇到的问题是nmap太慢,masscan不准确。

#### 渗透测试工具-提权辅助

- **Windows_Kernel_Exploits**: Windows_Kernel_Exploits 是一个集合了多个 Windows 内核漏洞利用工具的项目。它提供了一系列针对 Windows 操作系统内核漏洞的利用脚本和工具,用于渗透测试和安全评估,帮助用户发现和利用 Windows 内核漏洞。

- **Linux_Kernel_Exploits**: Linux_Kernel_Exploits 是一个收集了多个针对 Linux 内核漏洞的利用脚本和工具的项目。它包含了各种用于渗透测试和漏洞利用的工具,用于发现和利用 Linux 操作系统内核中的漏洞,提供了一种测试和评估 Linux 系统安全性的方法。

- **SharpSQLToolsGUI**: SharpSQLToolsGUI 是一个基于 .NET 的图形化 SQL 注入工具。它提供了一套方便易用的界面和功能,用于执行 SQL 注入攻击、获取数据库信息和执行数据库操作。

#### 渗透测试工具-代理

- **BurpSuite**: 广泛使用的渗透测试工具,用于发现和利用 Web 应用程序的安全漏洞。它提供了代理服务器、漏洞扫描器、攻击工具和报告生成器等功能。

- 插件位于%Tools%\Proxy\BurpSuite\Script, 请手动安装。

- **Proxifier**: 网络代理工具,用于将网络流量通过代理服务器进行转发。它可以让用户将任何应用程序的网络连接路由到指定的代理服务器,实现网络流量的转发和隧道化。

- **SocksCap64**: 允许将非 SOCKS 协议的应用程序通过 SOCKS 代理服务器进行连接的工具。它提供了一种简单的方法来使非本身支持 SOCKS 协议的应用程序能够通过 SOCKS 代理服务器进行网络连接,从而实现网络流量的隧道化和代理。

- **Wireshark**: 流行的网络协议分析工具,用于捕获和分析网络流量。它能够以图形化界面显示和解析网络数据包,并提供了丰富的过滤、统计和分析功能,帮助用户深入了解网络通信和进行网络故障排除、安全分析等任务。

- **Yakit**: 简单易用的网络封包分析工具,用于捕获和分析网络数据包。

#### 渗透测试工具-漏洞扫描

- **Afrog**: 开源的漏洞扫描工具,用于发现和评估网络应用程序中的安全漏洞。

- **Goby**: G全面的漏洞扫描和安全评估工具,用于发现和分析网络应用程序和主机的漏洞。

- **Nuclei**: 用于自动化执行安全测试的工具,它使用基于模板的方式进行漏洞扫描和安全测试。

- **OSV Scanner**: 专注于开源组件漏洞扫描的工具,用于发现应用程序中使用的开源组件中的安全漏洞。

- **Vscan**: 网络漏洞扫描工具,用于发现和评估网络设备和应用程序中的安全漏洞。

- **Xray**: 强大的渗透测试工具,用于发现和利用网络应用程序中的安全漏洞。它支持多种漏洞检测和渗透测试技术,包括 XSS、SQL 注入、命令执行等。Xray 提供了灵活的配置和自定义功能,可根据具体需求执行全面的安全测试。

- **Super_Xray**: Xray图形化工具。

#### 渗透测试工具-Webshell

- **AntSword**: AntSword 是一款开源的红蚁安全团队自主研发的渗透测试框架,用于执行各种网络渗透测试任务。

- **Behinder**: Behinder 是一款常见的 Web 后门工具,用于在目标 Web 服务器上植入后门,从而实现对目标系统的远程控制。

- **Godzilla**: 加密的Webshell管理工具。

- **Skyscorpion**: Skyscorpion 是一款开源的远程管理工具,用于远程控制和管理目标系统。

- **Webshell_Script**:webshell收集项目。

### 设置Doskey (Windows Alias)

- **Doskey**: 在 Windows 操作系统上使用的命令行工具,它提供了命令行历史记录、宏定义、命令别名等功能,以增强命令行的交互性和效率。

- **Clink**: 为 Windows 命令行提供增强功能的工具。它扩展了 Windows 命令提示符(cmd.exe)的功能,使其更加强大和易用。Clink 提供了诸如命令自动完成、历史记录浏览、语法高亮、跳转等功能,使命令行操作更加高效和方便。

### 启动器

- Dawn Launcher 免安装版

## 软件激活

仅提供方法连接,本项目未对软件进行激活。

- Cobalt Strike: 来自微信公众号SafetyTeam, 侵删。

- Burp Suite: 来自[独自等待](https://www.waitalone.cn/), 侵删。

- [Navicat Premium](https://gitee.com/zktww/navicat-cracker)

- Proxifier 4: 5EZ8G-C3WL5-B56YG-SCXM9-6QZAP

- [Typora](https://fahai.org/jszt/14.html)

- [Sublime Test](https://gist.github.com/opastorello/4d494d627ec9012367028c89cb7a1945)

## Star History